Na segunda-feira, informamos sobre o primeiro hack AirTag, que foi cuidado por um especialista em segurança alemão. Especificamente, ele conseguiu invadir o microcontrolador e sobrescrever o firmware, graças ao qual foi capaz de definir um URL arbitrário que é então exibido ao localizador quando o produto está no modo Perdido. Outra coisa interessante voou pela internet hoje. Outro especialista em segurança, Fabian Bräunlein, descobriu uma maneira de explorar a rede Find para enviar mensagens.

Poderia ser Interessa você

O que é a Rede Encontrar

Vamos primeiro relembrar brevemente o que realmente é a rede Najít. É um agrupamento de todos os produtos Apple que podem se comunicar entre si e com segurança. Isso é o que a Apple usa principalmente para seu localizador AirTag. Ele compartilha uma localização relativamente detalhada com seu proprietário, mesmo quando eles se afastam por vários quilômetros. Basta que alguém com um iPhone passe por cima, por exemplo, de uma AirTag perdida. Os dois dispositivos são conectados imediatamente, o iPhone envia então informações sobre a localização do localizador de forma segura, e o proprietário pode assim ver aproximadamente onde ele pode estar.

Abuso de rede Encontrar

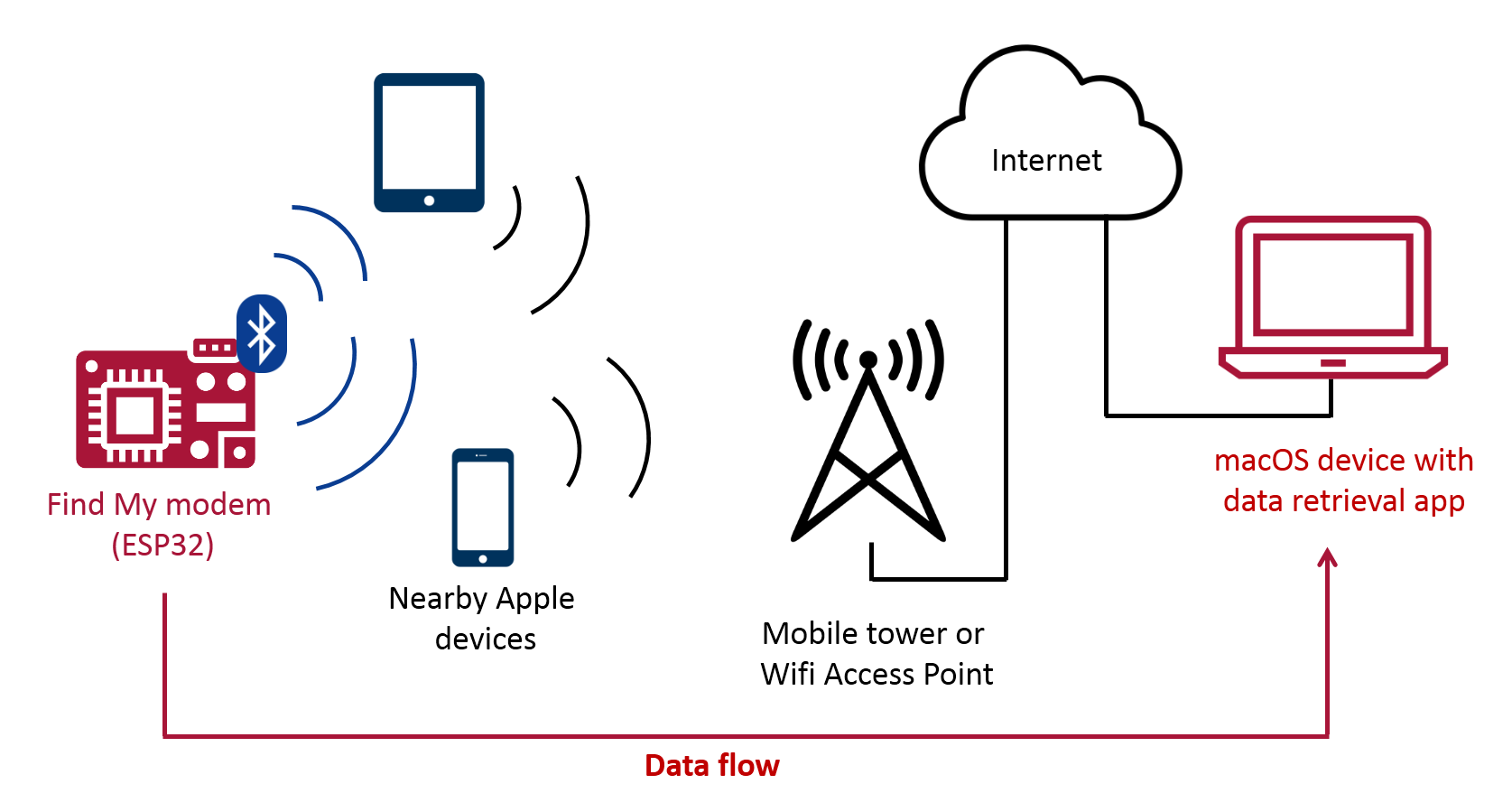

O referido especialista em segurança tinha uma coisa em mente. Se for possível enviar informações de localização pela rede desta forma, mesmo sem uma conexão com a Internet (o AirTag não consegue se conectar à Internet - nota do editor), talvez isso também possa ser usado para enviar mensagens mais curtas. Bräunlein conseguiu explorar exatamente isso. Em sua demonstração, ele também mostrou o tamanho de um texto que pode realmente ser enviado do próprio microcontrolador, que executa sua própria versão de firmware. Este texto foi posteriormente recebido em um Mac pré-preparado, que também foi equipado com um aplicativo próprio para decodificação e exibição dos dados recebidos.

Por enquanto, não está totalmente claro se este procedimento pode tornar-se perigoso nas mãos erradas, ou como pode ser mal utilizado. De qualquer forma, há opiniões na Internet de que a Apple não conseguirá evitar algo assim tão facilmente, paradoxalmente devido à sua grande ênfase na privacidade e na presença de criptografia ponta a ponta. O especialista descreveu todo o processo detalhadamente à sua maneira blog.

Poderia ser Interessa você

Adam Kos

Adam Kos